Ich habe mich die letzten Tage ein wenig mit dem Azure MFA Plugin für den Network Protection Server beschäftigt und bin relativ schnell bei dem(!) Artikel bzgl. NPS, Azure MFA und Netscaler von Christiaan Brinkhoff gelandet. Für meinen Aufbau habe ich mich für eine verkleinerte Variante seiner Anleitung ohne Proxy und komplexe Request Policies entschieden.

NPS Konfiguration Die Konfiguration des NPS sieht dann wie folgt aus:

Radius-Clients Mit welcher IP Adresse (NSIP oder SNIP) hängt vom Netscaler ab.

Hallo liebe Leser,

ab sofort tritt dieser Blog unter einem neuen Namen auf.

Cloud Brothers

Die Namensänderung hängt vor allem damit zusammen, das zwei neue Autoren mitschreiben und meine Namenswahl von vor über 15 Jahren nicht mehr ganz passend ist.

Ich begrüße meine zwei lieben Kollegen Christoph Burmeister und Chris Brumm und freue mich auf Ihre tollen Beiträge.

Wer viel mit der PowerShell arbeitet, kommt nicht um Module aus der PS Gallery herum.

Die Module werden von Zeit zur Zeit aktualisiert und das kann dafür sorgen, dass Cmdlets, Funktionen, Aliase, usw. hinzugefügt, bzw. entfernt werden oder so angepasst werden, dass diese anders angesprochen werden müssen.

Mir ist dies vor ein paar Wochen bei dem Module cNtfsAccessControl aufgefallen, nachdem die DSC-Configuration auf einen Fehler hinauslief.

Zum anderen kommt es zu Problemen, wenn mehrere Versionen des gleichen Moduls auf einem Server installiert sind.

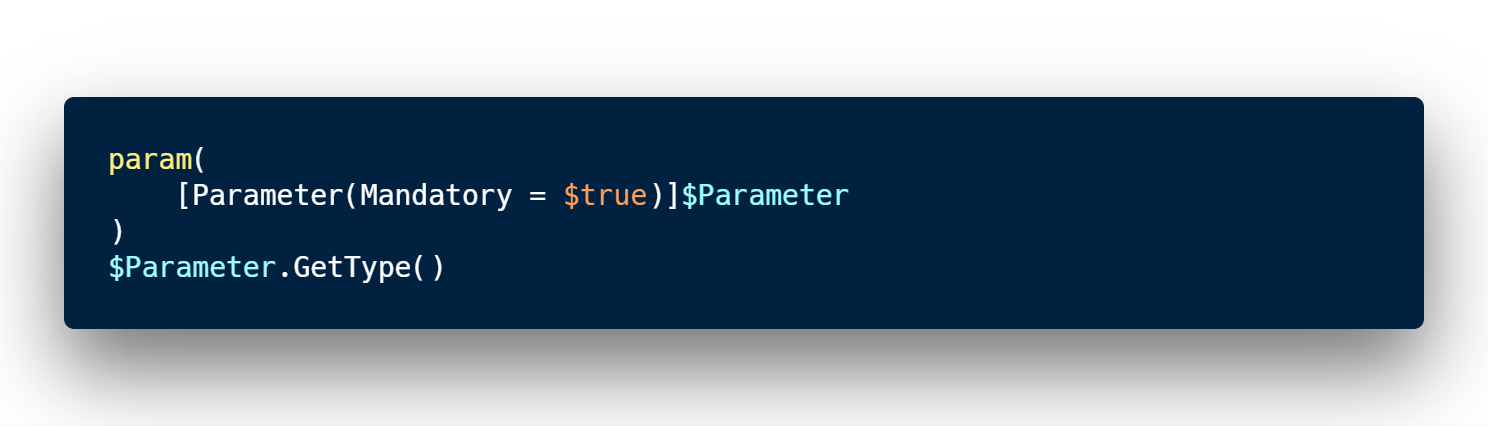

Beim Arbeiten mit Azure Automation kommt man schnell an den Punkt, dass ein Runbook ein zweites Runbook starten soll. Dabei möchte man meistens auch noch den einen oder anderen Parameter übergeben. Das ist alles kein Problem und schnell und einfach realisiert.

Interessant wird es jedoch wenn komplexere Objekte wie Arrays oder Hashtables übermittelt werden sollen.

Runbook mit Parametern starten #region Connect to Azure with certificate try { # Get the connection "AzureRunAsConnection " $servicePrincipalConnection = Get-AutomationConnection -Name "AzureRunAsConnection" Write-Output "Logging in to Azure.

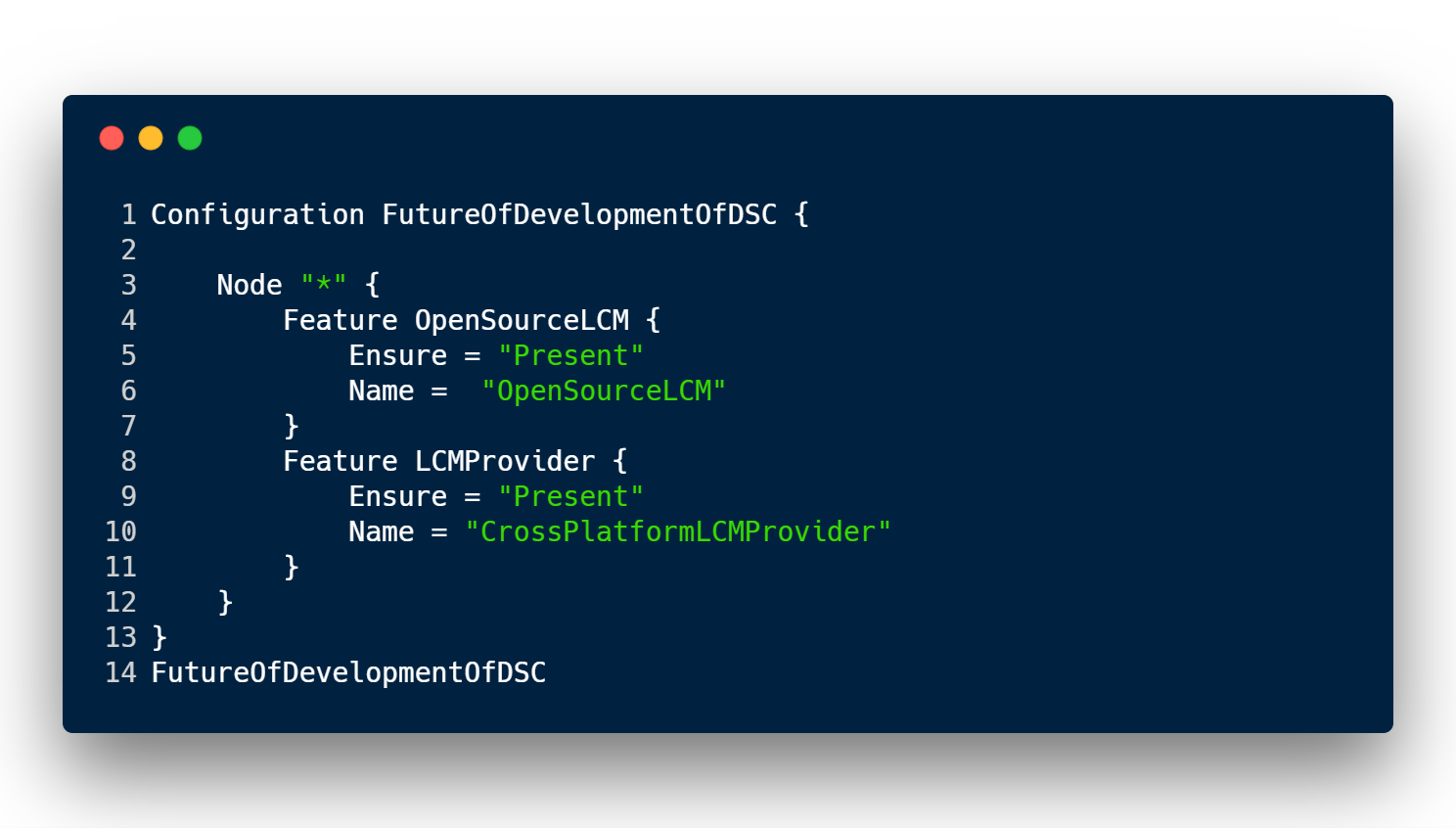

Mit Desired State Configuration (DSC) hat Microsoft Sysadmins und DevOps Teams ein Tool an die Hand gegeben um Systemkonfigurationen zu beschreiben und nicht Installationen zu skripten.

Dieser deklarative Ansatz unterscheidet sich stark von dem semi-manuellen oder automatisierten Ansatz den viele Firmen heute noch betreiben. Es wird nicht mehr Codezeile für Codezeile ein SQL Server installiert und konfiguriert, sondern es wird definiert wie der SQL Server, wenn er installiert ist, aussehen soll.

Für viele eventuell “old News” aber trotzdem wichtig. Wer Windows Server 2012 R2 und group Managed Service Accounts einsetzt, sollte dringend den Hotfix KB2998082 bzw. mindestens das November 2014 update rollup (KB3000850) verteilen.

Ist dieser nicht installiert kann es zu Problemen nach dem automatischen Passwortwechsel des gMSA kommen. Hier versucht eventuell ein Server den gMSA Account noch mit dem alten Kennwort zu nutzen, was natürlich nicht funktioniert und zu “Access denied” Meldungen und Diensten die nicht starten führt.